Microsoft détaille les techniques de phishing les plus intelligentes qu’il ait vues en 2019

Les astuces de phishing les plus intelligentes de cette année comprennent le détournement des résultats de recherche Google et l’utilisation abusive de pages d’erreur 404.

Plus tôt ce mois-ci, Microsoft a publié un rapport sur les tendances des logiciels malveillants et de la cybersécurité de cette année. Parmi les quelques tendances mises en évidence dans le rapport, le phishing était l’un des rares vecteurs d’attaque à avoir connu une augmentation de l’activité au cours des deux dernières années.

Microsoft a déclaré que les tentatives de phishing étaient passées de moins de 0,2% en janvier 2018 à environ 0,6% en octobre 2019, où 0,6% représentait le pourcentage d’e-mails de phishing détectés sur le volume total d’e-mails analysés par la société.

Alors que les attaques de phishing augmentaient, le nombre de ransomwares, de crypto-mining et d’autres infections de logiciels malveillants a diminué, a déclaré la société à l’époque.

Dans un article de blog publié récemment, le géant de la technologie basé à Redmond a passé en revue trois des attaques de phishing les plus intelligentes qu’il ait vues cette année.

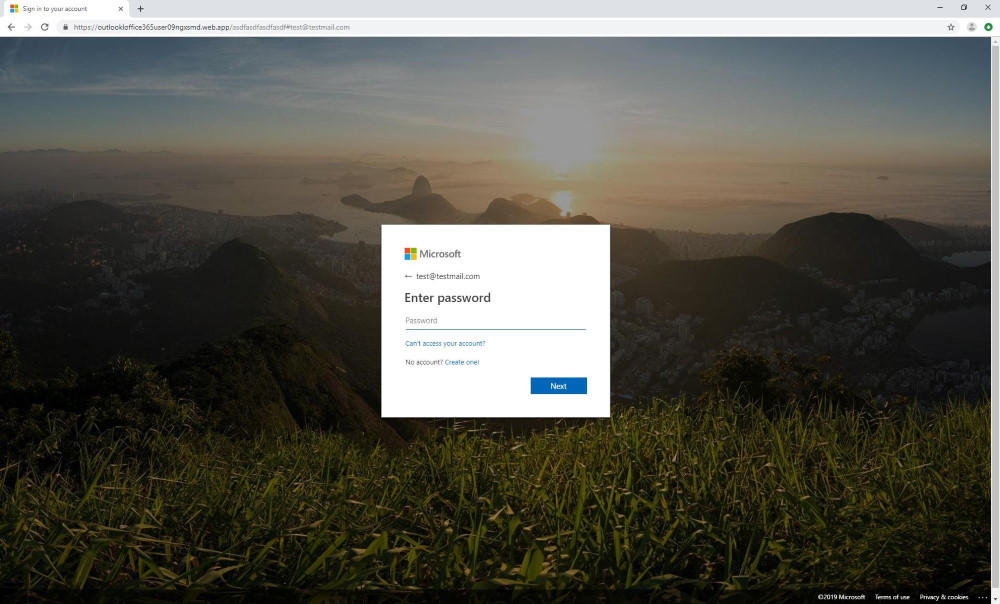

DÉTOURNEMENT DES RÉSULTATS DE RECHERCHE

Le premier est une opération de malware à plusieurs niveaux à travers laquelle un gang criminel a empoisonné les résultats de recherche Google. Le schéma était le suivant:

- Les escrocs ont canalisé le trafic Web et détourné des sites légitimes vers des sites Web qu’ils contrôlaient

- Leurs domaines sont devenus le premier résultat de recherche Google pour des termes très spécifiques

- Des hameçonneurs ont envoyé des e-mails aux victimes reliant le résultat de recherche Google pour ce terme spécifique

- Si la victime cliquait sur le lien Google, puis le meilleur résultat, ils atterrissaient sur un site Web criminel

- Ce site Web redirigerait ensuite l’utilisateur vers une page de phishing

On pourrait penser que la modification des résultats de recherche Google nécessite un effort gigantesque, mais cela a été assez facile, car les attaquants ne ciblaient pas les mots clés à fort trafic, mais se concentraient plutôt sur du charabia comme « hOJoXatrCPy ».

En outre, Microsoft a déclaré que « la campagne a été rendue encore plus furtive par son utilisation des résultats de recherche spécifiques à l’emplacement ».

« Lorsqu’elle est consultée par des utilisateurs en Europe, l’URL de phishing conduisait au site Web c77684gq [.] Beget [.], et finalement à la page de phishing. En dehors de l’Europe, la même URL ne renvoyait aucun résultat de recherche », a déclaré la société.

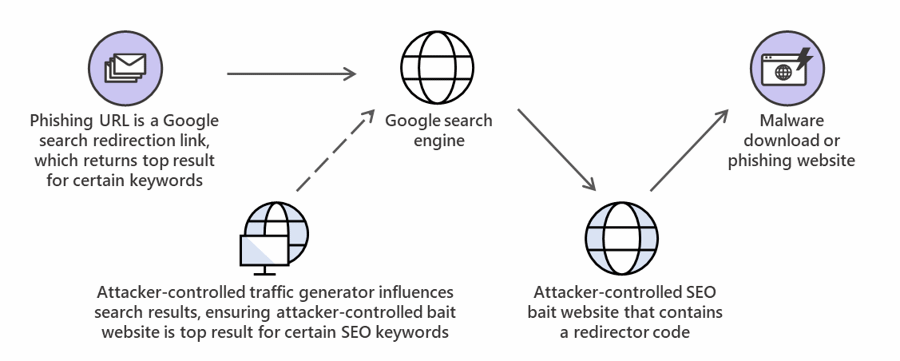

ABUS DE PAGES D’ERREUR 404

Une autre astuce utilisée cette année a été repérée pour la première fois dans une campagne de phishing que Microsoft a détectée en août et documentée dans ce fil Twitter.

Cette campagne est sournoisement intelligente.

Alors que la plupart des e-mails de phishing incluent un lien vers l’URL de phishing sur laquelle ils souhaitent attirer les utilisateurs, pour cette campagne, les attaquants ont inclus des liens pointant vers des pages inexistantes.

Lorsque les systèmes de sécurité de Microsoft analysaient le lien, ils recevaient une erreur 404 (car le lien n’existait pas) et Microsoft jugeait le lien sûr.

Cependant, si un utilisateur réel accédait à l’URL, le site de phishing détecterait l’utilisateur et le redirigerait vers une page de phishing réelle au lieu de la page d’erreur 404 standard du serveur.

Microsoft a déclaré que lorsque cette astuce était associée à des techniques telles que les algorithmes de génération de sous-domaines et la modification du domaine principal à intervalles réguliers, les attaquants pouvaient générer des « URL de phishing pratiquement illimitées ».

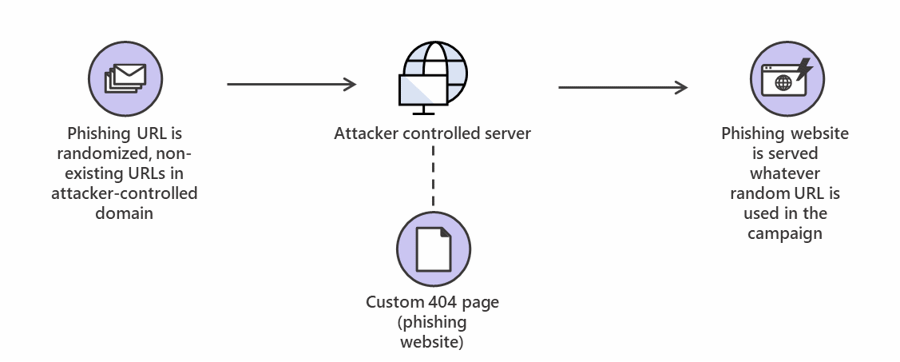

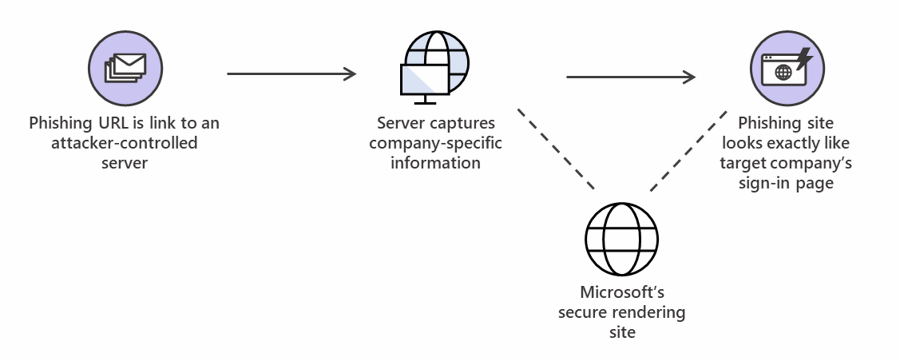

PHISHING BASÉ SUR MITM

Une troisième astuce de phishing que Microsoft souhaitait mettre en évidence cette année comme une attaque de phishing intelligente était celle qui utilisait un serveur man-in-the-middle (MitM). Microsoft explique:

« Une campagne de phishing particulière en 2019 a fait passer l’usurpation d’identité au niveau supérieur. Au lieu que les attaquants copient des éléments du site Web frauduleux légitime, un composant man-in-the-middle a capturé des informations spécifiques à l’entreprise, telles que des logos, des bannières, du texte et des images d’arrière-plan de Site de rendu de Microsoft. […] Le résultat a été exactement la même expérience que la page de connexion légitime, ce qui pourrait réduire considérablement les soupçons. «

Cette technique basée sur MitM n’est cependant pas parfaite, car l’URL du site de phishing est toujours visible dans la barre d’adresse, comme sur tout autre site de phishing.

Cela signifie que même si les utilisateurs peuvent être trompés par la page de connexion parfaitement esthétique, ils peuvent éviter les catastrophes en inspectant attentivement l’URL de la page.

Source: « https://www.zdnet.com/article/microsoft-details-the-most-clever-phishing-techniques-it-saw-in-2019/«

Retour à la liste